Neben der Forschungsabteilung und unzähligen anderen Abteilungen hat AMD auch Sicherheitsforscher, die sich mit den eigenen Produkten auseinandersetzen. Diesmal sind sie auf eine mögliche Sicherheitslücke durch Predictive Store Forwarding gestoßen. Sie ähnelt dabei dem berühmt-berüchtigten Spectre V4.

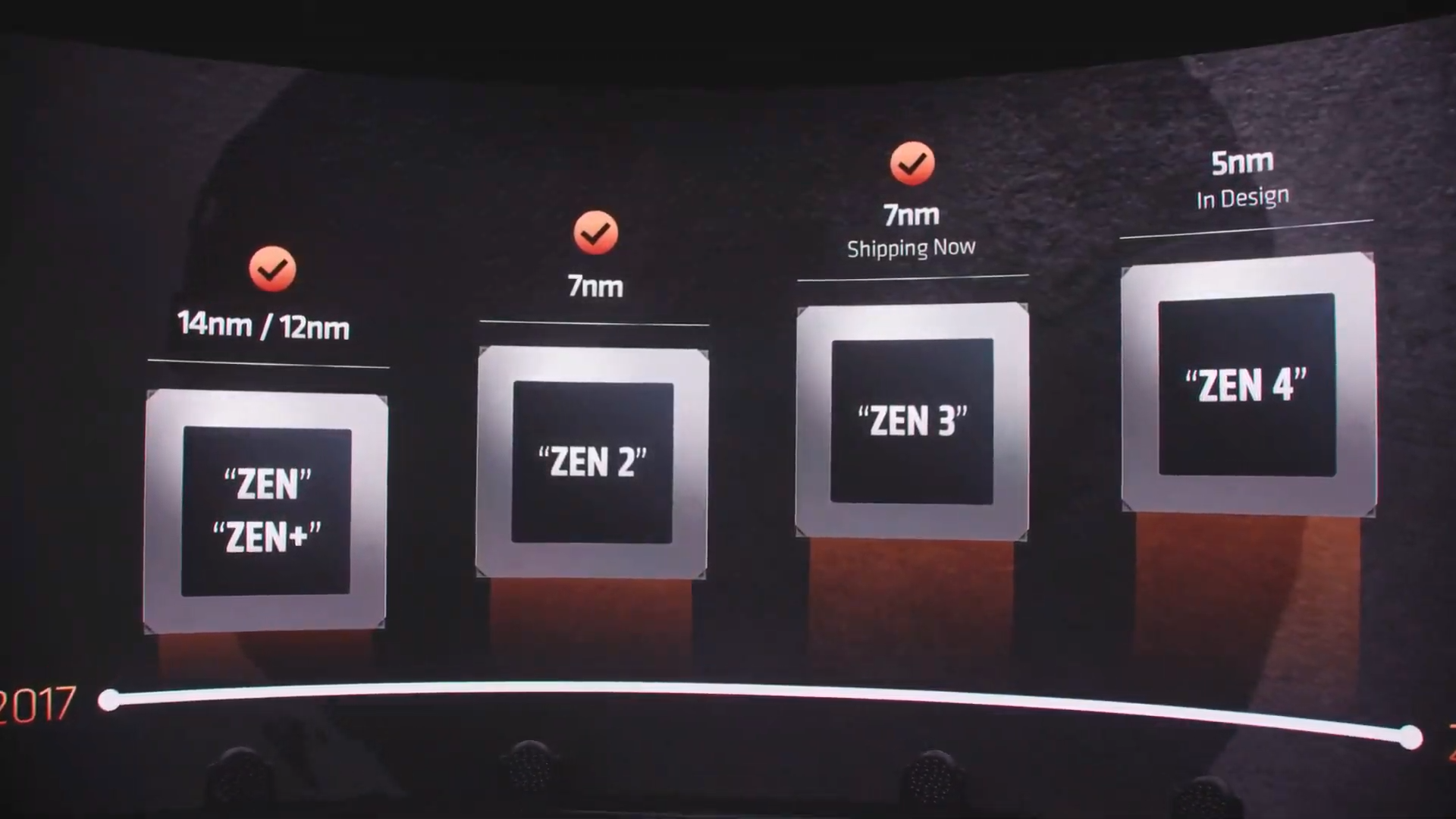

Anlass zur möglichen neuen Lücke ist ein ausführliches Whitepaper (PDF) zur noch relativ neuen Funktion Predictive Store Forwarding (PSF), die in der Zen-3-Architektur Einzug gefunden hat.

Dabei haben die Forscher Risiken und mögliche Situationen entdeckt, die der kritischen Sicherheitslücke Spectre V4 ziemlich ähnlich sehen. Sie empfehlen derzeit, die Funktion zu deaktivieren und einen geringen Leistungsverlust in Kauf zu nehmen.

Komplette Zen-3-Architektur betroffen

Eigentlich ist Predictive Store Forwarding (PSF) eine ziemlich smarte und coole Funktion: Sie soll die Leistung des gesamten Systems verbessern, indem sie versucht, gewisse Zusammenhänge und Abhängigkeiten zwischen den Lade- und den Speichervorgängen vorherzusagen. Damit sollen die Zugriffszeiten – wenn es funktioniert – gesenkt werden können. Diese Funktion kommt in allen aktuellen Zen-3-Prozessoren zum Einsatz. Also in den aktuellen Desktop-Prozessoren (Vermeer), in Server-CPUs (Milan) und auch in den mobilen APUs (Cezanne).

Kurz gesagt kann PSF spekulative Befehle ausführen, indem es vorhersagt, was das Ergebnis des Ladevorgangs sein kann. Da es sich hier aber um eine Vorhersage eines möglichen Ereignisses handelt, kann es auch zu fehlerhaften und falschen Vorhersagen kommen. Diese stellen laut den Forschern ein Sicherheitsrisiko da.

Dabei können diese fehlerhaften Spekulationen zu einem nicht vertrauenswürdigen Code springen. Selbst wenn dieser innerhalb einer Sandbox oder Isolation ausgeführt wird. Damit kann Schadsoftware in den aktuellen Betrieb kommen. Das ist natürlich alles ziemlich „hätte, könnte, würde“, zeigt aber das Risiko von PSF.

Bisher ist AMD kein Code bekannt, „der anfällig für das PSF-Verhalten ist“. Daher ist das Risiko, sich aktuell mit aktivem PSF etwas einzufangen „wahrscheinlich gering“. Dennoch hat AMD eine Anleitung zum Deaktivieren von Predictive Store Forwarding (PSF) bereitgestellt. Ihr findet sie in dem oben verlinkten Whitepaper. Zudem haben die Forscher einen entsprechenden Patch für den Linux-Kernel vorgeschlagen, um die Sache aktuell erstmal zu deaktivieren.

Nur geringer Leistungsverlust

Die Webseite Phoronix ist eigentlich auf Linux spezialisiert und hat die Funktion probehalber und gemäß der Anleitung von AMD deaktiviert und die Auswirkungen auf die Leistung bei einem Ryzen 7 5800X getestet. Die Ergebnisse haben sie dann auf der Plattform OpenBenchmarking veröffentlicht.

Nun die angenehme Überraschung: Der Leistungsverslust ohne PSF beträgt in mehr als 100 Tests im Schnitt nur 0,5 Prozent. Daher sollte es kein großer Verlust sein, die Funktion zunächst zu deaktivieren, bis entsprechende Patches geliefert wurden. Selbst wenn es aber nicht deaktiviert wird, sollte es kein großes Sicherheitsrisiko darstellen.

Was denkt ihr darüber? Schreibt uns gerne eure Meinung dazu in die Kommentare!

AMD-Prozessoren bei uns im Shop

via: computerbase

![HM24 Gaming-PC HM247518 [AMD Ryzen 7 5700X / 32GB RAM / 1TB SSD / RTX 4070 / Win11 Pro]](https://media.nbb-cdn.de/product_images/listing_image/HM24-GamingPC-HM247518-p827544?size=195)